VLAN چیست؟

VLAN در زبان انگلیسی مخفف Virtual Local Area Network بوده که ترجمه آن در زبان فارسی، شبکه محلی مجازی می باشد. VLAN یک زیر شبکه است که می تواند مجموعه دستگاه ها را در شبکه های محلی فیزیکی جداگانه با هم به صورت یک گروه مجزا در آورد. به این گروه های مجزا VLAN گفته می شود که شامل تعدادی از رایانه ها و دستگاه های شبکه ای بوده که بر روی یک بستر ارتباطی کابلی یا بی سیم با یکدیگر در ارتباط هستند. با یک نگاه ساده تر می توانیم VLAN را یک روش برای ایجاد چندین سوییچ مجازی داخل یک سوییچ اترنت صنعتی مدیریتی فیزیکی بدانیم.

چند دلیل برای داشتن VLAN

VLAN این امکان را برای مدیران شبکه فراهم می کند تا یک شبکه اترنت صنعتی ایجاد شده را بدون نیاز به اجرای کابل کشی های جدید یا برقراری تغییرات اساسی در زیرساخت شبکه صنعتی خود، مطابق با نیازهای عملکردی و امنیتی و سطح دسترسی های مطلوب تقسیم بندی کنند.

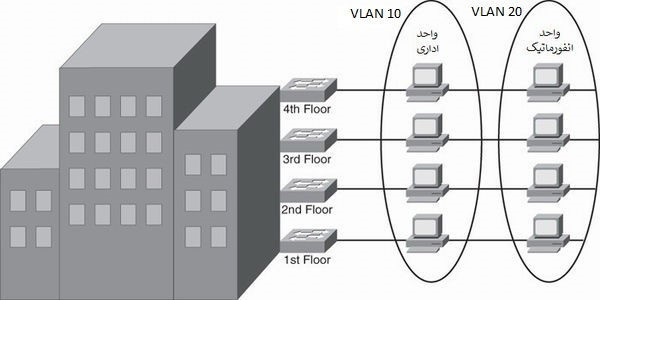

معمولا VLAN ها برای برقراری امنیت و مدیریت بهتر ترافیک نیز ایجاد می شوند. به عنوان نمونه پورت هایی که برای استفاده از VLAN10 پیکربندی شده اند مانند این هستند که ما دقیقا به همان سوییچ متصل شده ایم. پورت های VLAN 20 نمی توانند مستقیماً با پورت های VLAN 10 ارتباط برقرار کنند و برای این کار باید بین این دو VLAN مسیریابی انجام شود.

دلایل زیادی برای اجرای VLAN بندی در شبکه وجود دارد. مدیریت ترافیک درون شبکه را می توان اولین دلیل مشخص آن دانست.

دلیل دیگر امنیت است. می دانیم که امنیت صرفا با ایجاد VLAN برقرار نمی شود و نحوه اتصال VLAN به VLAN های دیگر به ما امکان فیلتر کردن یا مسدود سازی دسترسی به آن VLAN را می دهد. برای فهم ماجرا بیایید یک مثال ساده داشته باشیم:

اگر ما یک ساختمان اداری را فرض کنیم که شامل 50 کامپیوتر صنعتی و 5 سرور قدرتمند باشد، می توانیم VLAN را برای سرورها و کامپیوترهای صنعتی به صورت مجزا ایجاد کنیم. برای برقراری ارتباط بین سرورها و کامپیوترهای صنعتی می شود از سوییچ های مدیریتی لایه 3 برای مسیریابی و فیلتر کردن این ترافیک یا از روترها به صورت مجزا استفاده کرد.

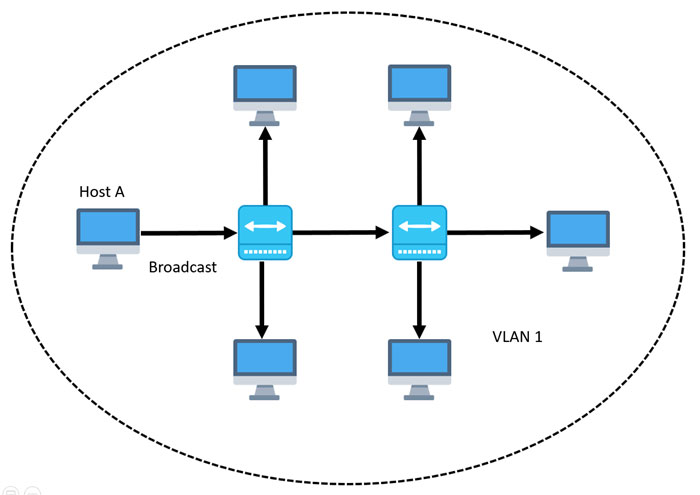

پس از VLAN بندی شبکه و قراردادن پورتهای سوئیچ در داخل VLAN های مربوط بایستی ارتباط بین VLANها را نیز راهاندازی کنیم. هر VLAN یک Broadcast Domain مستقل به شمار میآید.

حال Broadcast Domain چیست؟ به بیانی کوتاه تمام دستگاه های انتهایی یا وسایلی که به LAN متصل هستند عضو یک Broadcast Domain اند. در این صورت اگر یکی از دستگاه ها پیامی را به صورت Broadcast ارسال کند، تمام دستگاه های دیگر عضو آن Broadcast Domain یک کپی از آن پیام را دریافت خواهند کرد.

بین Broadcast Domain های موجود که ارتباط سوئیچینگ کاربرد ندارد، بایستی برای دسترسی VLAN ها به یکدیگر بین آنها مسیریابی انجام شود. چگونگی انجام این مسیریابی و توضیح آن خارج از چارچوب این متن می باشد. اما تا اینجا را بدانیم که بدون مسیریابی یا ایجاد پیوند های خاص بین VLAN ها نمی توانیم بین آن ها انتقال ترافیک داشته باشیم.

دلیل رایج دیگر استفاده از VLAN، جداسازی خدمات یا Service Separation است که به مدیر شبکه این اجازه را می دهد تا بتواند به طور مثال دوربین های نظارتی IP را در VLAN جداگانه، تلفن های IP را در VLAN جداگانه و همینطور موارد دیگر را به طور جداگانه قرار دهد.

همینطور در این بخش می توانیم از کیفیت خدمات (QOS) نیز بهره مند شویم و آن را بر روی VLAN مورد انتظار ایجاد کنیم تا مدیر شبکه بتواند طبق پروتکل IEEE P802.1p که عمل اولویت بندی داده ها را به عهده دارد به انواع VLAN ها از 0 تا 7 یک مقدار بدهد. این مقدار می تواند نشان دهنده میزان اولویت آن شبکه مجازی محلی باشد. ترافیک های حساس به زمان از شماره اولویت بالاتر و ترافیک با حجم بالای داده از اولویت پایینتر بهره می برند. سوییچ های صنعتی شرکت اورینگ (ORing) و ادونتک (Advantech) از پروتکل “Quality of Service (802.1p)” برای پوشش کیفیت خدمات QOS ترافیک استفاده می کنند.

کوچک کردن یک شبکه محلی که حجم بالایی به خود گرفته، از دیگر دلایلی است که مدیر را قانع می کند تا شبکه را به VLAN های مختلف تبدیل کند. با توجه به اینکه در شبکه عملیات Broadcast انجام می شود، با خرد کردن شبکه به شبکه های کوچکتر میزان بار پردازشی این عملیات بر روی شبکه بزرگتر کاهش می یابد.

VLAN ها در شبکه چگونه کار می کنند؟

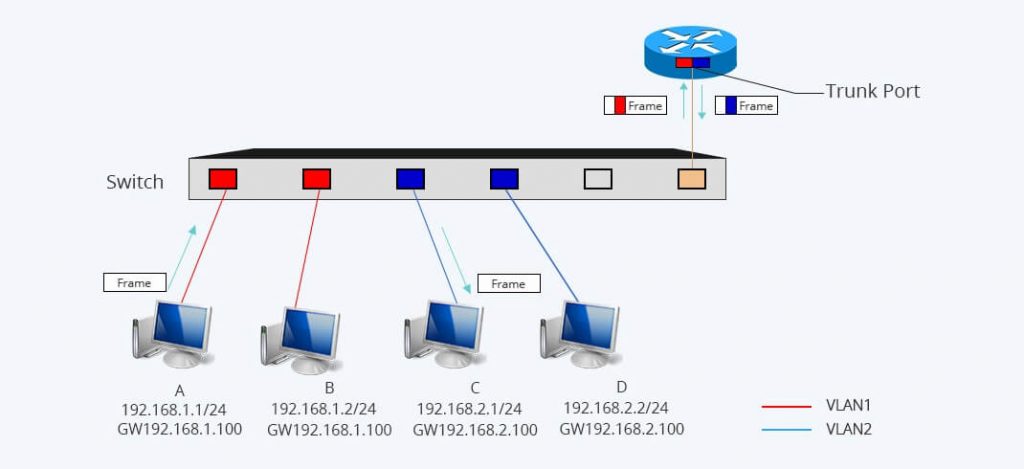

VLAN ها در شبکه توسط شماره ها مشخص می شوند. دامنه معتبر و مورد قبول برای آن ها از 1 تا 4094 می باشد. در یک سوییچ، VLAN پورت ها در همان شبکه محلی مجازی تعریف شده اختصاص داده می شوند. با این کار سوییچ به چند شبکه محلی مجازی تقسیم می شود. برای مثال یک VLAN می تواند شامل رایانه ها و چاپگر اداری باشد. این چاپگر توسط این رایانه ها دیده می شود و توسط VLAN ها دیگر دیده نخواهد شد. هر VLAN دسترسی را به تمام دستگاه هایی می دهد که شماره شبکه محلی مجازی یا VLAN ID آن ها مشابه هم باشد.

هر VLAN شامل یک Tag می باشد که از 12 بیت در هدر پکت اترنت تشکیل شده است که می تواند تا حداکثر تعداد 4096 VLAN را پشتیبانی کند. عملیات Tag زدن شبکه های محلی مجازی توسط پروتکل 802.1Q IEEE انجام می گیرد.

IEEE 802.1Q که اغلب با نام Dot1q بیان می شود، یک استاندارد شبکه است که از شبکه های مجازی (VLAN) در بستر اترنت IEEE 802.3 پشتیبانی می کند. این استاندارد را می توانیم یک فرآیند Tagging یا برچسب گذاری روی فریم های اترنت برای VLAN با توجه به استفاده در سوییچ ها نامگذاری کنیم. این استاندارد جدای از مبحث فوق شامل یک استاندارد تضمین کیفیت خدمات QOS که به عنوان IEEE 802.1p شناخته می شود، می باشد.

هنگامی که یک بسته در لایه فیزیکی شبکه در سوییچ از یک کامپیوتر یا دستگاهی دریافت شده است که هیچگونه Tag ندارد، سوئیچ طبق پروتکل 802.1Q به آن Tag را اضافه می کند. در نهایت این بسته دارای Tag به سمت مقصد ارسال می شود. هر سوییچ با استفاده از Tag، ترافیک هر VLAN را از VLAN های دیگر جدا نگه می دارد و آن را فقط به VLAN مشابه ارسال می کند.

اما بعد از انجام VLANING در سوییچ ها چگونه بسته های شبکه می توانند از یک سوییچ در یک نقطه از شبکه به سوییچی دیگر در نقطه ای دیگر شبکه انتقال پیدا کنند؟

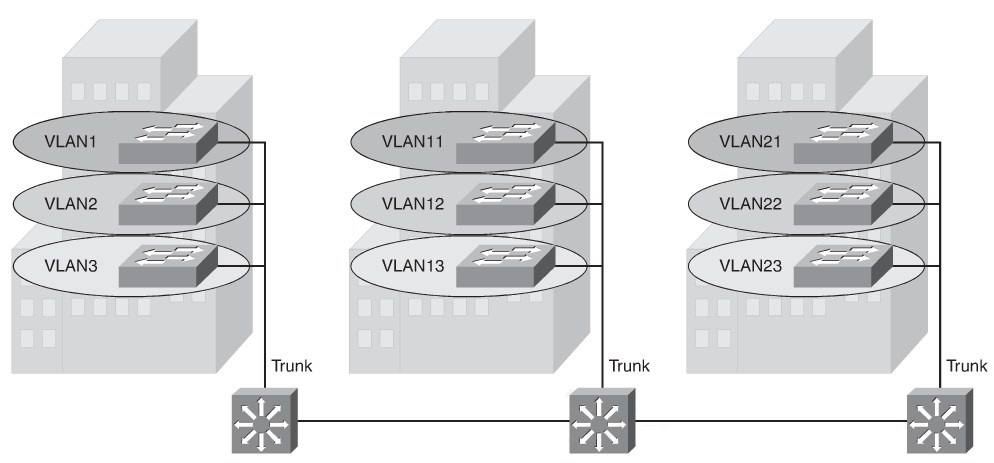

برای مثال فرض می کنیم شبکه ای شامل چندین سوییچ در نقاط مختلف فیزیکی داریم که بر روی هرکدام از این شبکه ها چندین VLAN تعریف شده است. لینک های TRUNK بین سوییچ ها بر روی یک پورت واحد می توانند چندین VLAN را با استفاده از Tag آن ها مدیریت کنند و منجر به انتقال آن ها شوند، در نهایت هنگامی که فریم به پورت سوییچ مقصد می رسد، قبل از انتقال فریم به دستگاه مقصد، برچسب VLAN برداشته می شود.

در ارتباط با مبحث VLAN، یک پروتکل خاص به نام Generic VLAN Registration Protocol یا به صورت اختصاری GVRP وجود دارد. این پروتکل وظیفه این را بر عهده دارد که بداند VLAN ها در کدام سوییچ ها هستند و هر سوییچ چه VLAN هایی دارد. این پروتکل به سوییچ های شبکه اجازه می دهد تا به صورت پویا با یکدیگر اطلاعات VLAN خود را مبادله کنند. مشخص است که با این کار ترافیک غیر ضروری شبکه نیز کاهش پیدا می کند. ضمنا این پروتکل مطابق با استاندارد IEEE 802.1Q می باشد.

قبل از VLAN بندی چه باید کرد؟

برای ایجاد عملیات VLAN یا شبکه های محلی مجازی ابتدا باید طرح و معماری مورد نظر را با نرم افزار های شبیه ساز یا بر روی کاغذ رسم نمود. تمام گروه بندی ها و نام گذاری ها انجام شوند. بدانیم که هر سوییچ چه نقش و جایگاهی در شبکه دارد و هر پورت آن سوییچ مربوط به کدام شبکه محلی مجازی خواهد بود. سپس باید مشخص کنیم که کدام پورت ها TRUNK و کدام ها دسترسی (ACCESS) هستند. بعد از دانستن ملزومات بالا به سراغ تنظیمات فیزیکی می رویم. ابتدا باید تمام VLAN های مورد استفاده ساخته شوند و سپس پورت ها و سیستم ها را با توجه به نیاز شبکه و معماری رسم شده به هر شبکه محلی مجازی اختصاص می دهیم.

انواع VLAN بندی موجود در شبکه ها

پیاده سازی VLAN شامل دو بخش می باشد. بخش اول مربوط به چگونگی انجام کار با توجه به پیاده سازی و پیکربندی VLANING و بخش دوم به طراح شبکه ارتباط دارد که معماری شبکه را چگونه طراحی می کند.

پیکربندی فنی VLAN به دو صورت انجام می گیرد:

1- VLAN بندی مبتنی بر پورت (Port Based Vlan)

با این روش VLAN بندی بر اساس Port ها انجام می گیرد. در این مدل می توانیم یک پورت سوییچ شبکه صنعتی را به صورت دستی برای یکی از VLAN های موجود تنظیم نماییم. تمام دستگاه های متصل به این پورت در همان VLAN به همان Domain Broadcast تعلق پیدا می کنند. ایراد اساسی این روش آن است که صرفا در داخل یک سوییچ می توان VLAN بندی را انجام داد و بسته ها یا فریم ها در سوییچ های دیگر شناخته شده نیستند.

2- VLAN بندی مبتنی بر تگ (Tag Based Vlan)

این روش که بر اساس پروتکل IEEE 802.1Q انجام می گیرد و قبلا توضیح داده شد. در بخش دوم در هنگام طراحی شبکه و ایجاد معماری آن باید به این مسئله فکر کنیم که از کدام مسیر یا روش می خواهیم VLAN بندی را انجام دهیم. به طور دقیقتر نیاز سازمان ما به VLAN بندی چگونه است؟ بعد از مشخص کردن گروه بندی های دستگاه ها و سرورها باید به انتخاب مدل اجرای شبکه محلی مجازی بپردازیم. طبق قاعده می توان دو شکل کلی برای ایجاد VLAN در شبکه نام برد: Local VLAN و End to End VLAN.

Local VLAN

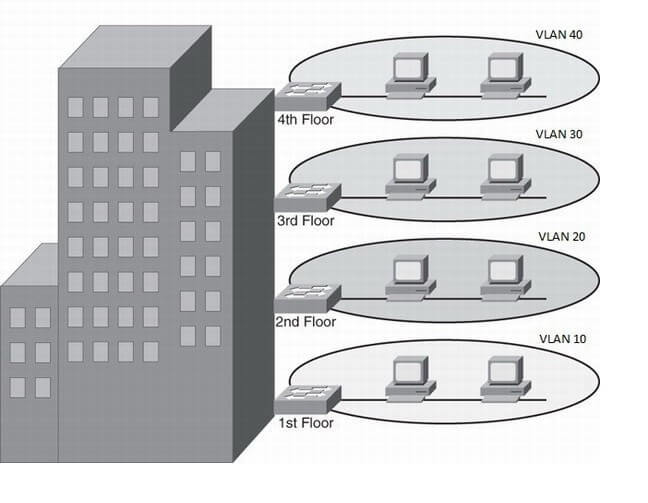

با توجه به ویژگی های این مدل، گروه بندی شبکه محلی بر اساس منطقه مکانی و فیزیکی انجام می گیرد، مانند هر طبقه از ساختمان یک شرکت که هر کدام به صورت جداگانه در یک شبکه محلی مجازی قرار می گیرند. در این روش عیب یابی مشکل و توسعه دادن نسبت به انجام هر گونه روش های پیچیده دیگر آن آسانتر است. ترافیک اطلاعات نیز قابلیت مدیریت بالاتری در این مدل دارد. برای ارتباط بین VLAN ها نیز ما به یک سوییچ لایه سه یا روتر نیازمندیم که عملیات مسیریابی را انجام دهد.

End to End VLAN

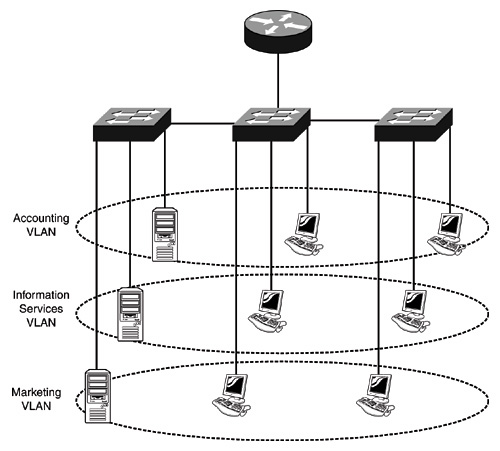

در این روش تقسیم بندی مبتنی بر فعالیت و تشابه کاری مثل بخش فنی شرکت، بخش مالی شرکت، بخش حسابداری یا بخش انبار می باشد که این بخش ها می توانند در تمام ساختمان یا بستر شبکه به صورت کاملا یکنواخت پخش شده باشند. مدیریت در این نوع پیاده سازی سخت تر از حالت قبل است و می تواند منجر به ایجاد خطاهایی درپیکربندی شبکه شود. از مزیت این شبکه می توانیم به پنهان بودن و یکپارچه شدن تمام بخش های مستقل از یکدیگر نام برد.